#34 Sind wir bereit Passwörter zu beerdigen?

Wieso gibt es überhaupt Passwörter? Woher kamen die?

Stell dir vor: Es ist eine kühle Nacht im Jahr 1567. Der Nebel liegt schwer über den Mauern einer kleinen Festungsstadt irgendwo im Heiligen Römischen Reich. An einem der mächtigen Stadttore steht ein junger Wachposten, die Lanze fest in der Hand, die Augen wachsam auf die Dunkelheit und die nähernde Gestalt gerichtet. Mit ernster Stimme fragt er: „Nenne das Passwort!“

Der Bote lächelt, spricht das vereinbarte Wort und darf passieren.

Vielleicht wurde der Begriff “Passwort” genau in diesem Moment zum ersten Mal bewusst ausgesprochen. Die Idee von Passwörtern ist allerdings deutlich älter als Computer. Schon im alten Rom wurden Losungswörter oder Parolen verwendet, um im Militär Freund von Feind zu unterscheiden.

Welche Art von Parolen, glaubt ihr, nutzten die Römer?

Waren die ersten Passwörter schon so komplex? Es ist viel wahrscheinlicher, dass sie einfache Wörter oder kurze Begriffe darstellten, die sich leicht merken lassen.

Anfang der 1960er Jahre führte der Informatikprofessor am MIT Passwörter auf Computern ein, damit jeder Nutzer seine eigenen Dateien und Rechenzeit vor den anderen schützen konnte. Bereits ein Jahr später gab es den ersten dokumentierten “Passwort-Hack”. Das Vorgehen war noch ziemlich einfach: Die Zugangsdaten der anderen Nutzer wurden ausgedruckt und verwendet.

Das war der Startschuss für das Rennen um die sichersten Passwörter.

Anfangs gab es keine besonderen Anforderungen an Passwörter. Erst durch erste Passwort-Hacks wurden strengere Empfehlungen ausgesprochen. Das zeigt unsere Tendenz, Risiken erst zu adressieren, wenn sie eintreten.

Die Empfehlungen und Anforderungen an Passwörter haben sich im Laufe der Zeit erheblich verändert.

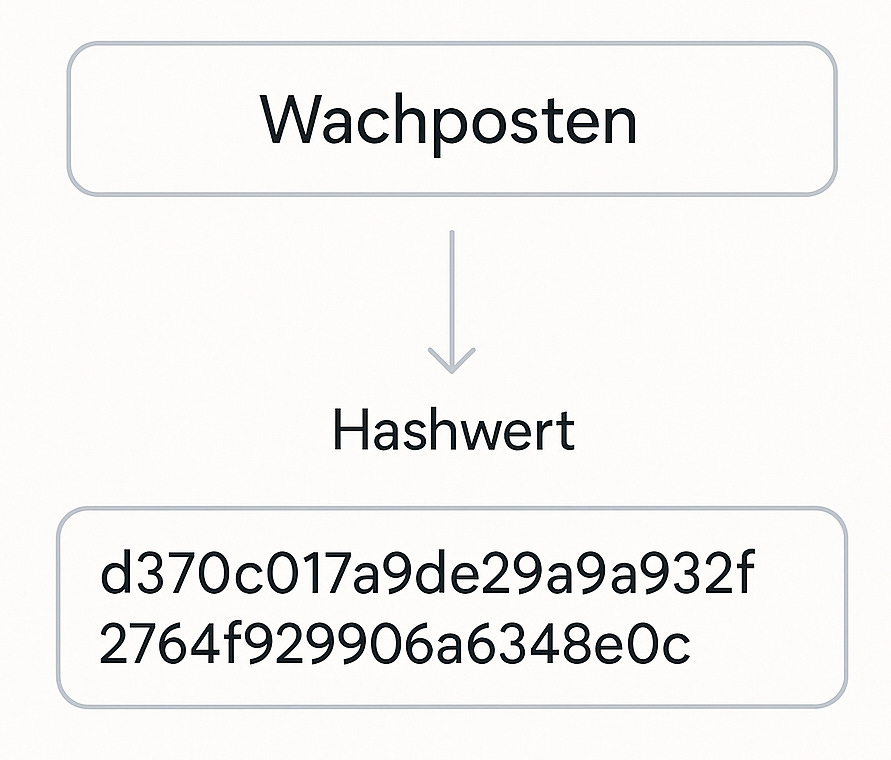

Zunehmende Angriffe und Missbrauch zeigten, dass gespeicherte Passwörter leicht gestohlen werden konnten. Durch Hashing und Salting wird das Auslesen und Knacken der Passwörter erheblich erschwert. Beim Hashing wird das Passwort in eine geheime Zeichenkette umgewandelt. Beim Salting wird dem Passwort vor dem Hashing noch eine zufällige Sequenz hinzugefügt, um es noch schwerer zu machen, es zu erraten.

Obwohl diese technischen Vorgänge das Auslesen und Knacken von Passwörtern verhinderten, wurden immer noch zu einfache oder wiederverwendete Passwörter genutzt, wodurch Systeme gefährdet wurden.

Wer erinnert sich noch daran, wie man früher ständig seine Passwörter wechseln musste?

Mit der zunehmenden Verbreitung von Computern und Netzwerken stiegen auch die Risiken, weshalb in den 1980er Jahren erste Passwortrichtlinien geschaffen wurden. Es wurde:

Eine Mindestlänge festgelegt (4-6 Zeichen)

Buchstaben und Zahlen

Zudem wurde eine regelmässige Änderung der Passwörter gefordert (30-60 Tage)

Zu dieser Zeit umfassten Angriffe Brute-Force (was mit der damaligen Hardware noch langsam, aber möglich war), Wörterbuchangriffe auf einfache Passwörter und Shoulder Surfing (das Beobachten beim Eintippen).

Beim Brute-Force-Verfahren probiert ein Computer viele verschiedene Passwörter aus, bis das richtige gefunden ist. Bei einem Wörterbuchangriff werden bekannte Wörter und Kombinationen ausprobiert. Beim Shoulder Surfing schaut jemand beim Eintippen einfach zu.

In den 1990er Jahren wurden die Angriffe etwas stärker:

Brute-Force-Angriffe wurden durch bessere Hardware effektiver

Wörterbuchangriffe waren weit verbreitet

Rainbow-Tables tauchten auf, wenn Passwörter gehasht, aber nicht gesalzen waren.

sind grosse Listen, mit denen Hacker schnell nachschauen können, welches Passwort zu einem bestimmten Geheimcode gehört, statt alle Möglichkeiten einzeln auszuprobieren.

Rainbow-Tables sind grosse Listen, mithilfe derer Hacker schnell das zu einem bestimmten Geheimcode gehörende Passwort ermitteln können, ohne alle Möglichkeiten einzeln auszuprobieren.

Darum wurden die Empfehlungen für Zeichenlängen erneut erhöht. Zudem führte man erste Komplexitätsregeln ein, beispielsweise die Verwendung von Gross- und Kleinbuchstaben sowie Zahlen. Die Empfehlung, regelmässig zu wechseln, galt weiterhin.

Hier tauchte MFA vor allem im Banken-Kontext auch ein erstes Mal auf. MFA bedeutet, dass man sich nicht nur mit einem Passwort, sondern zum Beispiel auch mit einem Code vom Handy oder einem Fingerabdruck anmelden muss. Dadurch wird es für Diebe viel schwerer, sich einzuloggen.

Auch in den 2000ern galt weiterhin “same same but different”

Mehr Zeichen (8-12)

Mehr Zeichenarten (Buchstaben, Zahlen, Sonderzeichen)

weiterhin regelmässiges Wechseln

Dazu kamen Anweisungen, was man nicht tun sollte. Keine Namen, keine Begriffe aus dem Wörterbuch. MFA verbreitete sich weiterhin kommerziell.

Der ständige Wechsel von Passwörtern nützt also nichts? Waaaaaas?

In der Praxis hat man dann aber gegen 2020 gemerkt, dass häufige Wechsel eher dazu führten, dass Nutzer unsichere Muster verwendeten (z. B. “Passwort2024” = “Passwort2025”), wodurch sich die Sicherheit sogar verringerte.

Die Anweisung wurde nun dem aktuellen Stand entsprechend geändert.

Ein Wechsel sollte nur noch bei Verdacht erfolgen

Die empfohlene Passwortlänge lag nun bei 12-15 Zeichen

Die Verwendung von Begriffen aus dem Wörterbuch ist wieder erlaubt, allerdings nur in Langform als sogenannte Passphrasen.

Eine Passphrase ist ein sehr langes Passwort (mindestens 20 Zeichen), das aus mehreren Wörtern oder sogar einem ganzen Satz besteht, um es noch sicherer zu machen. Inzwischen gibt es benutzerfreundliche MFA-Apps und -Tokens, aber auch weiterhin zahlreiche Angriffe.

Landen wir nun bei Passkeys?

Passkeys und passwortlose Verfahren werden seit den 2020er-Jahren als Antwort auf anhaltende Probleme mit Passwörtern und Angriffe mehr oder weniger breit eingeführt. Gerade, als wir uns an alles gewöhnt hatten, heisst es: "Passwortloses Login! Biometrie! Passkeys!”

Ein Passkey ist wie ein unsichtbarer, sehr sicherer Schlüssel auf dem Handy oder Computer. Er loggt uns automatisch ein, ohne dass wir ein Passwort eingeben müssen. Sie funktionieren wie ein persönlicher, nicht übertragbarer Schlüsselbund, der fest an unser Gerät gebunden ist.

Keine Passwörter mehr? Wow, was für eine Erleichterung! Müsste man denken!

Doch was ist aus psychologischer Sicht dieses mulmige Gefühl, das eine passwortlose Zukunft begleitet?

Stellt euch vor, ihr würdet euren alten Haustürschlüssel abgeben und stattdessen ein unsichtbares Schloss erhalten, das ihr nicht mehr selbst kontrollieren könntet.

Psychologisch gesehen erfordert der Wechsel zu Passkeys eine neue Form des Vertrauens.

Verlust von Kontrolle: “Ich sehe mein Passwort nicht mehr, wie soll ich sicher sein?”

Identitätsgefühl: “Ein Passwort ist ‘mein’ Geheimnis, ein Passkey gehört der Maschine.”

Der Fokus liegt nicht mehr auf dem selbstgewählten, greifbaren Geheimnis, sondern auf einem unsichtbaren, technisch verwalteten Zugang. Das kann Gefühle von Kontrollverlust, Unsicherheit und Abhängigkeit auslösen. Dies betrifft insbesondere Menschen, die Wert auf Autonomie und Selbstbestimmung legen oder schlechte Erfahrungen mit Technik gemacht haben.

Klare Kommunikation, transparente Backup-Optionen und Schulungen können dabei helfen, diese Hürden zu überwinden.

Es bleiben ein paar Fragen:

Sind wir bereit, Passwörter zu beerdigen? Oder werden Passkeys scheitern, weil wir der Technik dabei zu viel Vertrauen schenken müssten?

Und auf der anderen Seite: Überschätzen wir vielleicht die Sicherheit von Passwörtern und unsere Fähigkeit, komplexe Passwörter zu behalten und selbst auszudenken?

Bis bald!

Jill

Quellen:

Oneconsult AG. „Cyber Security Blog“. Zugegriffen 26. Juni 2025. https://www.oneconsult.com/de/blog/news/passwoerter-1-paradigmenwechsel-passwortrichtlinien/.

ALPEIN Software SWISS AG. „Die Psychologie der Cybersicherheit: Nehmen Sie gute Passwortgewohnheiten und Cybersicherheitspraktiken an, und Sie werden eine bessere Version von sich selbst. Teil 1“, 6. März 2025. https://www.alpeinsoft.ch/ueberuns/aktuelles/news-detail/die-psychologie-der-cybersicherheit-teil-1.

„Die Psychologie der Passwortvergabe.“, 16. November 2020. https://www.cidaas.com/de/blog/die-psychologie-bei-der-passwortvergabe/.

„Multi-Faktor-Authentisierung“. In Wikipedia, 13. Mai 2025. https://de.wikipedia.org/w/index.php?title=Multi-Faktor-Authentisierung&oldid=255973338.

„Passwort“. In Wikipedia, 23. März 2025. https://de.wikipedia.org/w/index.php?title=Passwort&oldid=254454132.

pep.digital. „Passwortsicherheit: Geschichte, Mythen Und Moderne Ansätze“. Zugegriffen 26. Juni 2025. https://pep-digital.de/blog/passwortsicherheit-geschichte-mythen-und-moderne-ansaetze.

„(Un)sichere Passwörter – Teil 1: Wandel der Richtlinien“. Zugegriffen 26. Juni 2025. https://www.oneconsult.com/de/blog/news/passwoerter-1-paradigmenwechsel-passwortrichtlinien/.

NordPass. „Was ist ein Passwort-Salt?“ Zugegriffen 28. Juni 2025. https://nordpass.com/de/blog/password-salt/.

Proton. „Was ist ein Rainbow-Table-Angriff und wie kann man ihn verhindern?“, 31. Mai 2024. https://proton.me/blog/de/what-is-rainbow-table-attack.

Proton. „Was ist Passwort-Hashing und -Salting?“, 7. Juni 2024. https://proton.me/blog/de/password-hashing-salting.

„World Password Day: die kurze (und dennoch lange) Geschichte des Passworts“. Zugegriffen 28. Juni 2025. https://blog.lastpass.com/de/posts/world-password-day-a-brief-yet-long-history-of-passwords.